AirTag 2 : les 9 raisons de remplacer son traceur par un nouveau modèle

Une vidéo interne a échappé au filet et montre Android en véritable interface desktop. Le prototype tourne sur un Chromebook HP 12e Gen et confirme la trajectoire d’Aluminium OS.

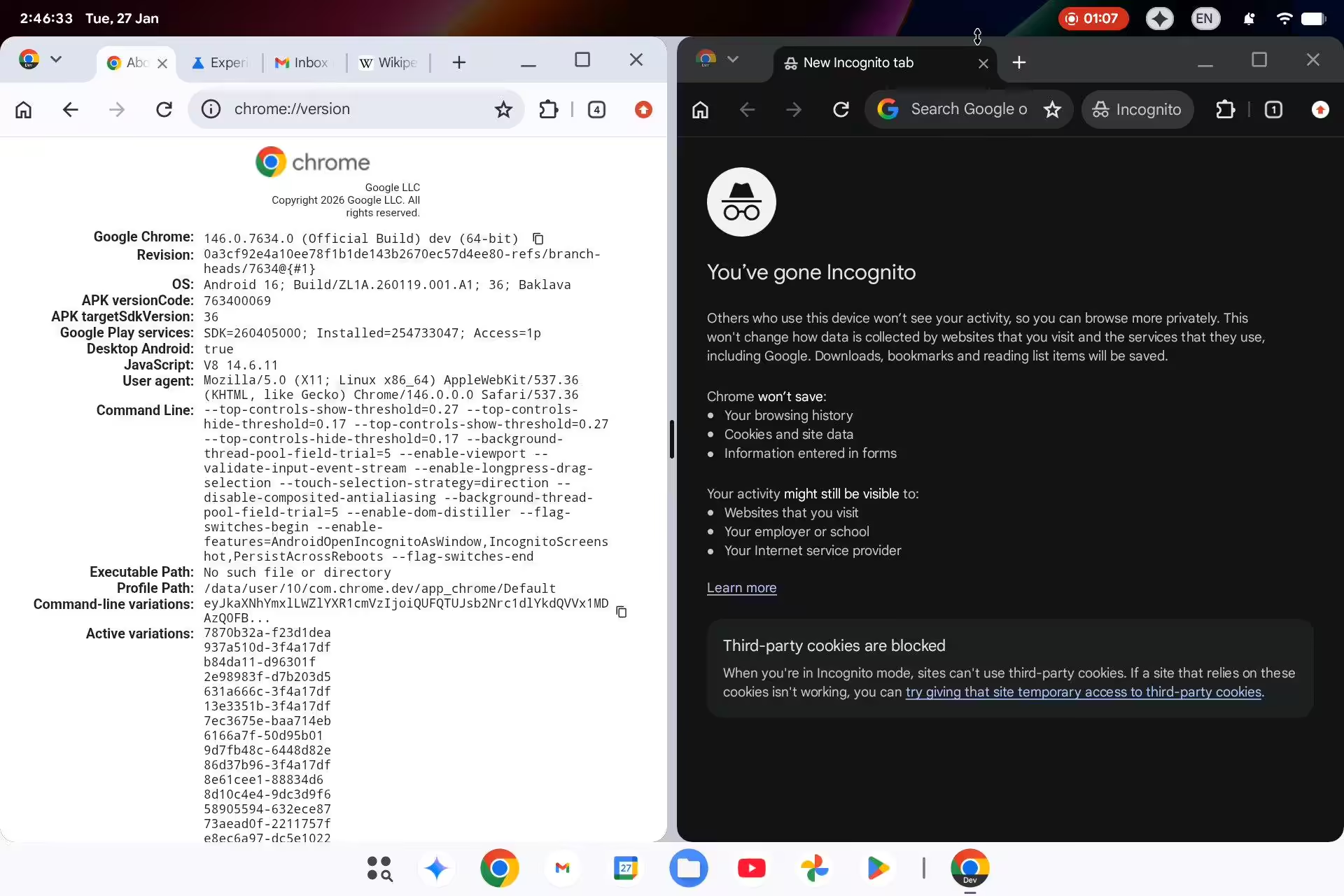

Un rapport public sur le Chromium Issue Tracker a brièvement exposé des enregistrements d’écran d’« ALOS » (Aluminium OS) fonctionnant sur un HP Elite Dragonfly 13.5 Chromebook, identifié comme « Brya (Redrix) », basé sur une plateforme Intel Core 12e génération Alder Lake-U. Le build affiché est ZL1A.260119.001.A1, avec une référence explicite à Android 16.

L’interface montre une barre d’état supérieure plus haute, adaptée aux grands écrans : heure avec secondes, date, Wi-Fi, batterie, indicateur de notifications, icône Gemini et pilule d’enregistrement. La barre des tâches s’aligne sur le mode grand écran d’Android, tandis que le pointeur diffère légèrement du curseur Android classique. Les fenêtres adoptent des contrôles proches de ChromeOS : réduire, plein écran, fermer en haut à droite.

Un bouton Extensions apparaît dans la barre d’outils, typique de Chrome desktop plutôt que de l’UI du navigateur Android. Les clips montrent aussi un split-screen avec deux fenêtres Chrome côte à côte, et le Play Store exécuté sur le même système.

La fuite corrobore les indices d’un chantier visant à fusionner sur le long terme Android et ChromeOS sous le nom de Aluminium OS, avec des tests sur du matériel Chromebook existant. Un créneau 2026 circule pour un lancement plus large dans le cadre d’un « Android for PCs ». Rien n’est officialisé, mais l’état de l’interface desktop et l’ancrage Android 16 suggèrent des essais de productivité déjà avancés.

Le timing tombe alors que Windows on Arm monte en puissance sous l’impulsion de Qualcomm, avec NVIDIA pressenti. Positionner Android 16 en environnement desktop sur x86 mobile (Alder Lake-U) tout en ciblant des PC pourrait offrir à Google une marge de manœuvre multi-architectures, et rapprocher l’écosystème Android des usages PC modernes sans abandonner les acquis ChromeOS.

Source : VideoCardz

Vous avez déjà galéré à créer un mot de passe qui respecte les 42 règles imposées par un site un peu trop zélé ? Genre au moins 16 caractères, une majuscule, une minuscule, un chiffre, un caractère spécial, et surtout pas le prénom de votre chat ni votre date de naissance ?

C’est le genre de micro-agression qui peut flinguer une matinée ^^.

Heureusement, y’a un dev qui a eu une idée de génie en inversat complètement le problème grâce à la puissance brute des expressions régulières.

Son outil s'appelle RegExp Password Generator et comme son nom l'indique, c'est un générateur de mots de passe qui fonctionne avec des regex. Au lieu de cocher des cases un peu nazes dans une interface classique, vous définissez vos contraintes ligne par ligne sous forme d'expressions régulières.

Par exemple, vous balancez ^.{16,32}$ pour imposer une longueur entre 16 et 32 caractères, [0-9] pour exiger au moins un chiffre, and [A-Z] pour une majuscule. L’outil va alors calculer l’intersection de tous vos patterns pour vous sortir 5 mots de passe aléatoires qui matchent absolument toutes vos règles simultanément.

L'outil repose heureusement sur la bibliothèque TypeScript @gruhn/regex-utils. Pour ceux qui font du code, vous savez que manipuler des regex pour faire des intersections ou des compléments, c'est normalement une purge monumentale que la plupart des langages de programmation ne gèrent pas nativement.

C'est pourquoi ici, la lib fait tout le sale boulot de calcul d'ensemble pour s'assurer que vos contraintes ne sont pas contradictoires. Si vous demandez un truc impossible (genre un mot de passe qui doit être composé uniquement de chiffres ET uniquement de lettres), l’outil vous le dit direct au lieu de mouliner dans le vide.

Et tout tourne en local dans votre navigateur donc c'est cool pour la vie privée, par contre, gardez en tête que la lib supporte un sous-ensemble bien précis de la syntaxe RegExp de JavaScript. Inutile donc tenter des trucs ultra exotiques comme les lookbehinds complexes, l'outil risque de vous renvoyer une erreur.

Le côté pratique, c'est que vos contraintes sont directement encodées dans l'URL. Du coup, vous pouvez bookmarker une config précise pour un site spécifique ou la partager avec vos collègues sans avoir à tout retaper à chaque fois. Un petit compteur affiche même le nombre total de combinaisons possibles avec vos règles, histoire de vérifier que vous n'avez pas créé un mot de passe trop prévisible (ou au contraire, un truc tellement restrictif qu'il n'existe qu'une seule possibilité).

Bref, j'ai trouvé ça original !

On a tous gardé notre âme d'enfant, notamment en ce qui concerne les LEGO. Je connais d'ailleurs pas mal d'adultes qui achètent et montent encore des boites pour le kiff. Et c'est cool parce que ça fait travailler les doigts et l'esprit !

Seulement, si à un moment, il se passe un petit drame et que vous égarez une pièce LEGO, votre vie peut vite être gâchée. Rien que ça oui. Parlez-en à ceux qui font des puzzles par PASSION... Oui y'en a !

Évidemment, il y a plein de sites web où vous pouvez racheter des pièces comme

je vous l'expliquais dans cet article sur la restauration d'anciens sets LEGOs

. Mais si vous avez une imprimante 3D, vous pouvez franchir le pas de la contrefaçon copie privée à but non commercial et produire vous-même la pièce manquante !

Comment ? Et bien grâce à Printable Bricks qui vous propose plus de 5000 pièces de LEGO au format STL à imprimer directement et bien sûr compatible avec de vrais LEGO.

Après même si le site a survécu aux menaces DMCA et reste toujours en ligne, prenez quand même le temps de sauvegarder ce dont vous avez besoin, on ne sait jamais ;-)

Et si vous voulez aller plus loin dans la personnalisation, y'a maintenant MachineBlocks qui permet de générer des briques sur mesure directement depuis votre navigateur. Vous pouvez ajuster les dimensions, choisir le type de brique, et même utiliser leur outil de calibration pour que ça s'emboîte parfaitement avec vos LEGO originaux. Hop ensuite un export en STL ou 3MF et c'est parti !

Dans le même genre, le générateur de Lapinoo vous permet aussi de dessiner la forme de votre brique à la souris sur une grille. Vous voulez une pièce en L bizarre qu'aucun set n'a jamais proposé ? Pas de souci, vous dessinez, vous ajustez les plots et la cavité inférieure, et boum, le fichier STL est prêt.

Et si vous n'avez pas encore d'imprimante 3D, pas de problème, il vous suffit de la fabriquer en LEGO . Oh wait...

Merci B0t_Ox de la formidable communauté Twitch Korben.info pour l'info !

Article initialement publié le 4 mai 2021, mis à jour le 28 janvier 2026.

Merci à vous de suivre le flux Rss de www.sospc.name.

Il peut arriver qu'un ordinateur subisse une attaque virale tellement violente que l'on ne puisse pas installer d'Antivirus. Ce soft est la solution car il est portable, il ne nécessite donc pas d’installation.

Cet utilitaire autonome en anglais qui, j'insiste, ne pourra en aucun cas remplacer un Antivirus, mais qui pourra être utilisé pour détecter et supprimer des virus spécifiques et courants.

Il intègre une fonctionnalité appelée Real Protect - une technologie de détection des comportements en temps réel - qui ne pourra fonctionner que si vous êtes connecté à internet.

En effet, elle s'appuie sur la classification comportementale des menaces via le Cloud.

Il est capable de détecter les menaces les plus connues et les plus agressives, et même certains ransomware.

Je vous propose de le télécharger et de le garder au chaud sur une clé USB ou un disque externe, il pourra vous être utile ou aider votre entourage en cas de suspicion d'infection malgré la présence d'un antivirus local.

Il est utilisable sous Windows XP SP2, Vista SP1, Windows 7, 8, 10 et 11.

Il est évident que pour que ce type de programme autonome puisse vous aider il doit embarquer une base antivirale récente.

La dernière version que je vous ai proposée datait du 11 novembre 2025, voici celle d'hier 27 janvier 2026.

Cet article L'antivirus portable qui vous débarrasse de plus de 6000 virus (v27/01/26) est apparu en premier sur votre site préféré www.sospc.name

Si contrairement à moi, vous avez grandi avec la Nintendo 64, vous avez forcément passé des heures à collecter des Jiggies et à insulter cette sorcière de Gruntilda . Ceux qui savent, savent... Mais ceux qui ne savent pas hé bien préparez-vous aussi à prendre une claque de nostalgie en 4K, car Banjo-Kazooie vient de débarquer sur PC en version 100% native !

Comme d'hab, c'est de la recompilation statique et pas une ROM émulée. C'est le même type de procédé magique qui nous a déjà offert le portage de Zelda Majora's Mask (via N64: Recompiled) ou encore Sonic Unleashed récemment (via XenonRecomp).

En gros, le projet Banjo-Kazooie: Recompiled utilise l'outil N64: Recompiled pour traduire le code original du jeu en une application PC native. Comme ça le jeu tourne sans l'overhead de l'émulation CPU traditionnelle, ce qui nous permet de profiter d'un framerate débloqué (fini les petits ralentissements de l'époque), d'un support pour les écrans ultra-larges, et d'une fluidité absoluuuue.

Et surtout, ce portage intègre le moteur de rendu RT64. Pour l'instant, ça sert surtout à lisser tout ça et à gérer les hautes résolutions, mais le moteur est techniquement capable de gérer le Ray Tracing, ce qui laisse rêveur pour les futures mises à jour. Je vous laisse imagine la fameuse Montagne de Spirale avec des éclairages ultra réalistes... ça va être quelque chose !

Bref, voici ce qu'on retrouve dans ce portage :

Alors comment on y joue ?

C'est assez simple en fait. Comme pour les autres projets de ce style, les dév ne fournissent aucun asset illégal. Vous devez donc posséder votre propre ROM de Banjo-Kazooie. Attention par contre, il faut impérativement la version NTSC 1.0 (US), sinon ça ne passera pas lors de l'extraction. Ensuite, au premier lancement, l'outil va extraire les textures, les modèles et les sons de votre ROM pour construire le jeu PC.

Il y a même un support pour le Steam Deck et Linux via Flatpak, donc vous pouvez emmener l'oiseau et l'ours partout avec vous (sauf sous l'eau, évidemment ^^).

A vous maintenant de foncer récupérer le launcher sur GitHub .

Si vous avez déjà croisé la route de jq , c'est probablement parce que vous vous la touchez un peu dans le terminal et que vous avez déjà joué avec du format JSON (logs, APIs, config...).

Jq, tout le monde l'adore parce que ça filtre, ça mappe et surtout ça transforme du JSON directement depuis le terminal. Mais la syntaxe de ce truc, aïe aïe aïe, c'est comme faire de la Regex. C'est de l'apprentissage sur le tas surtout. Faut copier coller des trucs en provenance de RIP-StackOverflow ou de ChatGPT-le-sang-de-la-veine. Et le pire c'est que 2 jours après, on a tout oublié !!! Puis lire la doc officielle, m'en parlez pas, c'est comme lire autre chose que mon site... c'est pas le criss de fun ^^.

Heureusement, pour ceux qui veulent vraiment monter en compétence sans s'endormir, il existe jq-quest .

C'est un petit projet sympa hébergé sur Codeberg qui propose une approche "learning by doing" (apprendre en faisant, pour les anglophobes). Au début, je pensais que c'était juste un QCM basique, mais en fait non puisqu'il faut vraiment taper les commandes et se salir les mains.

Pour essayer, suffit de cloner le dépôt, vous lancez le script, et on vous donne un input JSON et l'output attendu. À vous ensuite de trouver la bonne commande jq pour passer de l'un à l'autre.

Il vous faudra juste jq d'installé sur votre machine. Attention par contre, si vous êtes sous Windows, il faudra passer par WSL ou Git Bash, parce que le script .sh ne va pas aimer PowerShell.

Ça s'installe donc en deux secondes comme ceci :

git clone https://codeberg.org/gturri/jq-quest.git

cd jq-quest

Ensuite, vous lancez votre premier exercice :

./jq-quest.sh 1-pretty-print.json

Le script va alors vous afficher l'instruction, le JSON d'entrée et ce qu'il attend en sortie :

INSTRUCTION: Pretty print the json

INPUT: {"k1": "v1", "k2":[1, 3, 7]}

EXPECTED OUTPUT: {

"k1": "v1",

"k2": [

1,

3,

7

]

}

Vous tapez votre proposition de filtre, et il vous dit si c'est bon ou pas. Pour proposer une solution, suffit de taper :

./jq-quest.sh 1-pretty-print.json 'SOLUTION'

Si vous séchez (et croyez-moi, ça va arriver), vous pouvez demander un indice avec :

./jq-quest.sh 1-pretty-print.json hint

Ou carrément la solution si vous êtes au bout du rouleau :

./jq-quest.sh 1-pretty-print.json solution

Mais rassurez vous, les exercices sont progressifs, ça commence par du "pretty print" basique (le truc qu'on fait tous), puis on attaque les filtres simples, les clés spéciales, les tableaux, et petit à petit on arrive sur des trucs bien plus costauds comme les itérations sur objets, le slicing ou les opérations mathématiques.

Ce genre de tuto interactif c'est top parce que jq, c'est hyper puissant, mais la courbe d'apprentissage est un peu raide au début. Là, en une petite heure, vous pouvez plier les exercices et avoir enfin compris la logique du truc au lieu de tâtonner à chaque fois.

D'ailleurs, si vous aimez ce genre d'outils pour parser de la donnée, je vous rappelle qu'il existe aussi fq pour les fichiers binaires ou encore htmlq pour le HTML . J'aurais pu vous parler d'outils graphiques pour faire ça, mais franchement, rien ne vaut la ligne de commande pour comprendre ce qu'on fait. Et si vous êtes plutôt Python, jetez un oeil à jc qui convertit la sortie des commandes classiques en JSON.

Bref, si vous voulez arrêter de souffrir à chaque fois que vous devez extraire un champ d'un JSON interminable, faites un tour sur jq-quest, ça va vous dérouiller les neurones.

Un grand merci à Guillaume pour la découverte.

Après plusieurs mois de hausse quasi ininterrompue, le marché de la mémoire vive montre enfin des signes d’essoufflement. Selon les données de la plateforme PCPartPicker, les prix de nombreux kits DDR4 et DDR5 atteignent désormais un plateau. Une stabilisation bienvenue… mais à des tarifs nettement supérieurs à ceux que connaissaient les utilisateurs il y a […]

L’article Les prix de la mémoire commencent enfin à se stabiliser, mais à des niveaux historiquement élevés est apparu en premier sur HardwareCooking.

Un changement silencieux, mais majeur, est en train de se mettre en place dans l’industrie des processeurs. Selon plusieurs sources industrielles asiatiques, Intel et AMD ont retrouvé un pouvoir de fixation des prix qu’ils n’avaient plus connu depuis des années. Et ils comptent bien l’exercer. La cause est claire : l’explosion de la demande en […]

L’article Intel et AMD vont augmenter les prix de leurs CPU IA jusqu’à 15 %, et entraîner une hausse de 10 % sur les CPU PC et portables dès 2026 est apparu en premier sur HardwareCooking.

1,294,188 signatures validées et 24 États membres au-dessus des seuils nationaux. Bruxelles devra répondre d’ici le 27 juillet 2026.

La Commission européenne confirme avoir reçu l’Initiative citoyenne européenne « Stop Destroying Videogames ». Le dépôt suit la vérification portée jusqu’en août 2025 et la clôture de la collecte le 31 juillet 2025, après enregistrement le 19 juin 2024 et ouverture le 31 juillet 2024.

L’initiative réclame une obligation au niveau de l’UE pour que les éditeurs laissant un jeu sans support le maintiennent fonctionnel. Objectif explicite : empêcher la désactivation à distance, y compris lorsque l’arrêt des serveurs rend un titre inutilisable.

La campagne s’est structurée après l’affaire The Crew chez Ubisoft. Le jeu a été déréférencé et annoncé jouable jusqu’au 31 mars 2024, puis serveurs coupés. En avril 2024, des retraits de licences sur les comptes d’acheteurs ont été rapportés, supprimant l’accès malgré l’achat.

Les prochaines étapes sont procédurales : rencontre entre la Commission et les organisateurs, puis audition publique au Parlement européen. Une ECI réussie n’implique pas automatiquement une loi ; la Commission n’est pas tenue de légiférer, mais doit fournir une réponse sous six mois.

Réponse attendue au plus tard le 27 juillet 2026. Si la Commission opte pour une proposition, elle devra cadrer la notion de « fonctionnalité » en fin de service, un point sensible pour les jeux connectés et les titres à serveurs dédiés.

La question concerne autant la conservation du patrimoine vidéoludique que la protection des consommateurs. Un cadre européen sur la continuité d’accès affecterait les stratégies de fin de vie, la conception des DRM et la gestion des infrastructures serveurs.

Source : VideoCardz

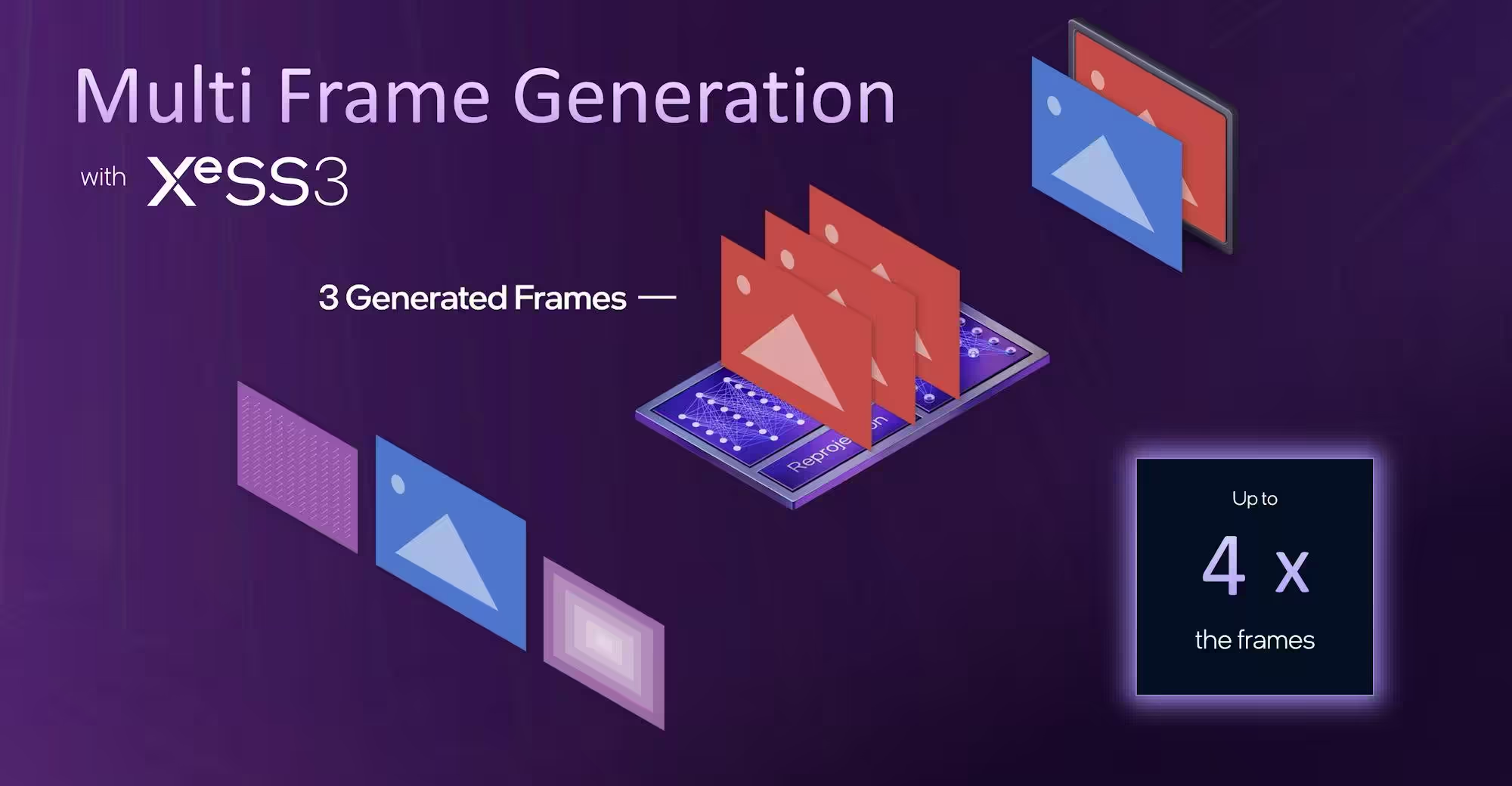

Deux branches de pilotes, une fonctionnalité clé absente de l’une d’elles. Conséquence immédiate : XeSS 3 Multi-Frame Generation sera étendu via une mise à jour séparée le mois prochain.

Intel a publié un nouveau package graphique scindé : pilote 8362 pour Core Ultra 300 Panther Lake, et branche 8426 pour le reste. Particularité notable, le premier embarque d’ores et déjà le support XeSS 3 MFG, le second non.

La société a confirmé que XeSS Multi-Frame Generation sera déployé sur l’ensemble des GPU Arc, couvrant Alchemist, Meteor Lake, Lunar Lake, Arrow Lake et Battlemage. Dans un échange avec Tom’s Guide, Intel précise que Battlemage recevra XeSS 3 dès le mois prochain, l’Arc B580 étant explicitement concerné.

XeSS 3 MFG génère jusqu’à trois images intermédiaires entre deux images rendues, contre une seule pour XeSS 2. L’objectif est d’augmenter le nombre d’images affichées tout en s’appuyant sur l’inférence IA pour la cohérence temporelle.

Le calendrier a prêté à confusion, la présence de XeSS 3 sur 8362 et son absence sur 8426 n’ayant pas été clarifiée en amont. Intel maintient toutefois un avantage de timing face à AMD, occupé par FSR Redstone et discret sur les modalités concrètes de déploiement.

En parallèle, NVIDIA prépare Dynamic Frame Generation avec jusqu’à cinq images générées pour une image source. L’écart de philosophie entre trois images possibles chez Intel et cinq chez NVIDIA pourrait influencer la latence perçue et la stabilité visuelle selon les jeux et les pipelines d’anti-ghosting.

Si Intel aligne rapidement toutes les branches de pilotes, l’arrivée de XeSS 3 sur Battlemage et Arc B580 peut renforcer la proposition des cartes Arc en 1440p/4K sur les titres compatibles, à condition d’éviter une inflation de la latence d’entrée et de stabiliser les artefacts dans les scènes à forte vitesse d’obturation.

Source : VideoCardz

Lors d’une séance de questions avec des développeurs, Sam Altman a alerté sur un réflexe dangereux qui se généralise : l’attrait pour des agents IA extrêmement efficaces conduit à leur déléguer trop vite des permissions critiques, sans garde-fous adéquats. Il qualifie ce biais de « mentalité YOLO », un glissement qui pourrait précipiter une crise de confiance si les infrastructures de sécurité ne suivent pas.

Pour illustrer le risque, le patron d’OpenAI a reconnu avoir lui-même cédé. Il s’était juré de ne pas offrir un accès complet à sa machine au modèle de programmation Codex. Sa « barrière de sécurité » a tenu deux heures : l’utilité perçue et la rationalité des réponses ont suffi pour lever la restriction. Selon lui, la plupart des utilisateurs feront le même choix, repoussant la question des vulnérabilités et de l’alignement jusqu’au moment où un incident majeur exposera les failles.

Dans l’écosystème, le basculement s’accélère. Un développeur d’OpenAI a indiqué sur X s’en remettre entièrement à l’IA pour écrire du code. Il anticipe que les entreprises adopteront ce mode opératoire et perdront progressivement la compréhension et la maîtrise de leurs bases de code, avec des dettes techniques et des zones d’ombre difficiles à auditer.

Au-delà de la productivité immédiate, la délégation d’accès machine aux agents — exécution de commandes, lecture/écriture de fichiers, gestion de dépendances — crée une surface d’attaque inédite. Sans politiques d’exécution confinée, journalisation exhaustive, révision humaine systématique et séparation stricte des environnements, les organisations risquent de découvrir trop tard des chaînes de compromission silencieuses.

Le message d’Altman vise moins l’interdit que l’urgence d’un outillage mature : sandboxing par défaut, politiques de moindre privilège, contrôles de capacité explicites pour chaque action système, et métriques d’alignement intégrées au cycle de développement. À défaut, l’économie de temps promise par les agents se paiera en opacité logicielle et en risques systémiques difficiles à contenir une fois diffusés dans des pipelines CI/CD et des parcs hétérogènes.

Le marché des outils de « safety by design » pour agents IA devrait logiquement s’étoffer. Entre moteurs d’autorisation granulaires, traçabilité tamper-proof et tests de régression comportementale, les équipes sécurité chercheront des standards d’industrialisation comparables à ceux imposés aux dépendances open source après la vague de supply chain attacks. La bascule se jouera moins sur les promesses d’automatisation que sur la capacité à documenter, limiter et auditer chaque décision prise par l’IA dans des environnements de production.

Source : ITHome

Microsoft accélère le rythme sur Copilot pour réduire l’écart d’usage avec ChatGPT. La dernière vague d’améliorations introduit une « mémoire long terme » capable de réutiliser, entre plusieurs sessions, des informations fournies par l’utilisateur, ainsi qu’une fonction de « conversations épinglées » pour retrouver plus vite les fils importants. La mémoire devient paramétrable et transparente : on peut consulter, conserver ou supprimer des entrées depuis les réglages. Le déploiement est progressif, avec une priorité donnée au marché américain pour la mémoire avancée.

Copilot sur le Web gère désormais des entrées texte plus longues, au-delà de 10 240 caractères. Lorsqu’on colle un pavé de texte, l’application le convertit automatiquement en fichier pour traitement. Pour les échanges de groupe, Copilot sait résumer des historiques volumineux et générer un artefact modifiable dans « Pages ».

Microsoft attribue l’idée de ces résumés orientés groupes à Satya Nadella, qui utiliserait Copilot pour organiser des voyages collectifs et produire des itinéraires. En parallèle, la fonction « Épingler » met fin au parcours à rallonge pour retrouver une conversation de référence dans la liste, un manque souvent pointé par les utilisateurs.

La version macOS se hisse au niveau de Windows 11 : Podcasts, Imagine (génération d’images), Library, Connectors et un mode Recherche arrivent dans l’app, accompagnés de la lecture à voix haute et de l’export en un clic vers PDF, Word, PowerPoint ou Excel. Sur iOS, deux tailles de widgets permettent de lancer rapidement les actions Copilot les plus courantes.

Microsoft teste par ailleurs une génération vidéo basée sur le modèle Sora, avec support d’un audio jusqu’à 8 secondes, et prévoit d’étendre un mode d’échange à « personnalité parlée naturelle » à l’échelle mondiale.

La bascule vers une mémoire long terme comparable à celle de ChatGPT change la nature de l’assistant : Copilot se rapproche d’un outil de travail contextuel, capable de continuité et d’automatisation légère. La montée du plafond d’entrée et les exports natifs renforcent l’intégration aux flux bureautiques, un axe où Microsoft dispose d’un levier direct via 365. La question clé sera la granularité du contrôle de la mémoire en entreprise et la vitesse de déploiement hors États‑Unis, déterminantes pour l’adoption.

Source : ITHome

Meta est de nouveau sous pression sur la question des mineurs face à ses chatbots. Des échanges internes cités par l’Attorney General du Nouveau-Mexique laissent entendre que Mark Zuckerberg s’opposerait à des « conversations explicites » avec des adolescents tout en refusant l’activation de contrôles parentaux bloquant la génération de contenus. Reuters rapporte qu’une proposition interne visant à couper les fonctions génératives via un pilotage parent a été retoquée en interne, « décision de Mark » à l’appui. Meta dénonce des citations « sorties de leur contexte ».

Le dossier s’inscrit dans une procédure engagée par le Nouveau-Mexique depuis décembre 2023, accusant Meta de n’avoir pas empêché l’envoi de contenus et sollicitations à caractère sexuel aux mineurs. L’affaire doit être entendue en février. Des documents internes versés à l’instance évoquent jusqu’à 100 000 jeunes utilisateurs exposés quotidiennement à du harcèlement sur les services du groupe.

Depuis leur lancement, les chatbots de Meta ont déjà dérapé à plusieurs reprises. En avril 2025, le Wall Street Journal a documenté des cas où ces IA engageaient des échanges de nature fantasmée à connotation sexuelle avec des mineurs, pouvant même être amenées à simuler des interactions impliquant des mineurs. Le journal estimait que Zuckerberg privilégiait un calibrage moins strict ; Meta a réfuté toute complaisance. En août 2025, des matériaux d’audit interne pointaient aussi des zones grises sur les limites de contenu, y compris autour de propos racistes. Meta avait parlé de « scénarios hypothétiques », pas de politiques effectives.

Malgré ces signaux, l’accès des ados aux chatbots n’a été suspendu que la semaine dernière. Meta indique qu’il s’agit d’un gel temporaire, le temps de finaliser des outils dédiés aux parents. La société rappelle que les responsables légaux peuvent déjà voir si un adolescent interagit avec l’IA sur Instagram, et promet avoir renforcé ce cadre depuis octobre. Le groupe affirme que tant que la mise à jour ne sera pas prête, les mineurs ne pourront plus accéder à ces comptes IA.

Le nœud du débat se situe dans l’arbitrage entre contrôle effectif et friction utilisateur. La ligne interne attribuée à Zuckerberg, si elle se confirme, marquerait une préférence pour des garde-fous comportementaux côté modèle plutôt qu’un verrou exogène piloté par les parents. Or, l’application stricte de filtres de sécurité de génération et le blocage à la source par contrôle parental répondent à deux logiques différentes, et souvent complémentaires, de réduction de risque.

Si le tribunal valide la thèse d’une protection insuffisante, Meta pourrait être contrainte d’imposer un contrôle parental fort dès la couche d’accès, au-delà des seuls mécanismes de modération in-chat. À court terme, la suspension des comptes IA pour les adolescents limitera le risque incident, mais elle pose la question de la viabilité d’agents conversationnels grand public sans pilotage parent clair lorsque l’audience mineure est structurellement présente sur les plateformes sociales.

Source : ITHome