OpenClaw : quand les skills deviennent une porte d’entrée pour les malwares

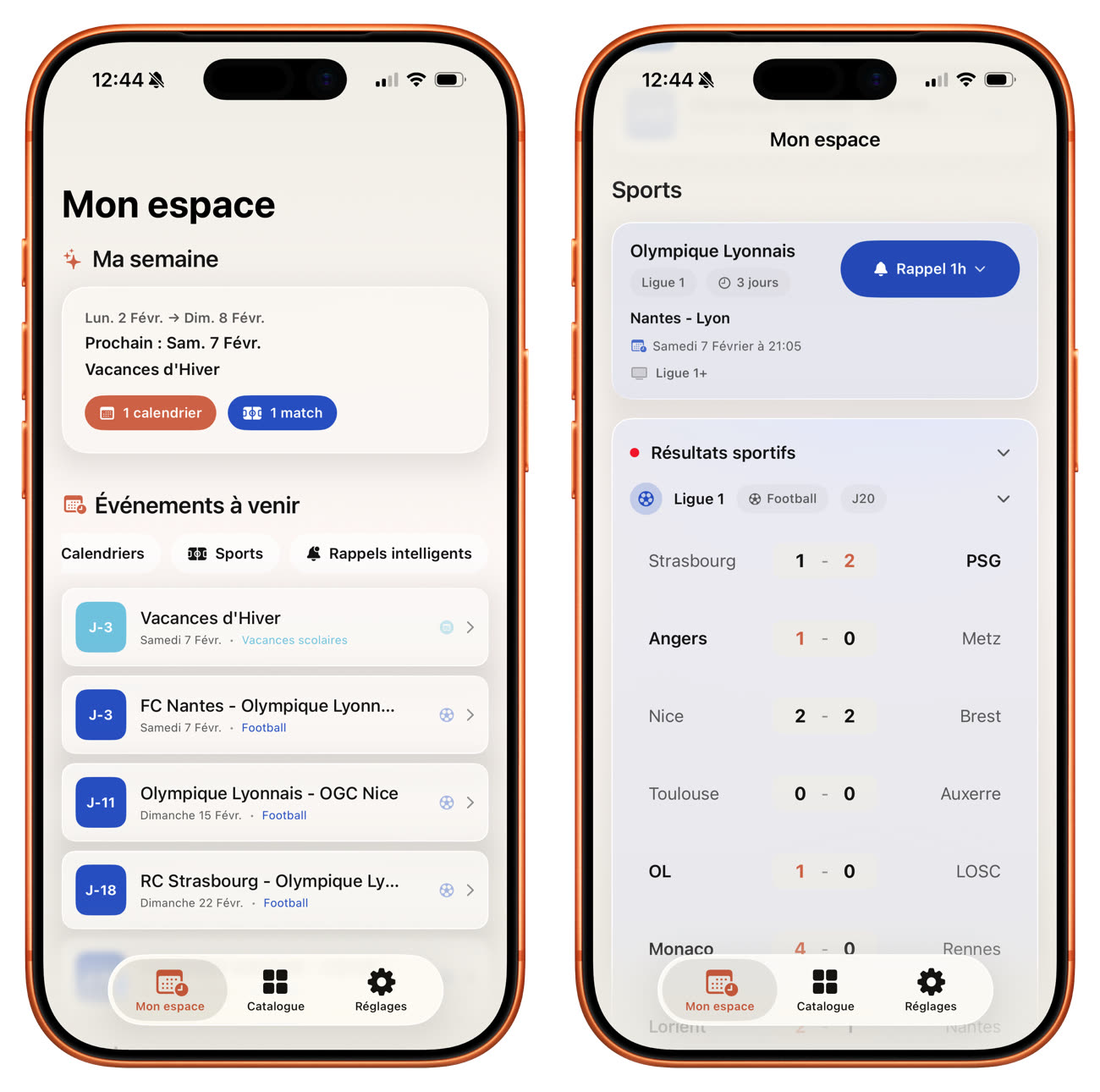

Dans le domaine de l’IA, OpenClaw est la petite sensation du moment : ce système permet de faire tourner un agent IA avec lequel on interagit via une messagerie. Celui-ci a un accès profond au système, pouvant interagir avec le navigateur, le terminal et les différents logiciels de la machine. Si l’outil est puissant, il pose aussi de nombreuses questions sur le plan de la sécurité. Le vice-président produit de 1Password Jason Meller note dans un billet de blog que le concept est déjà compromis à cause de son système de « skills », visé par des acteurs malveillants.

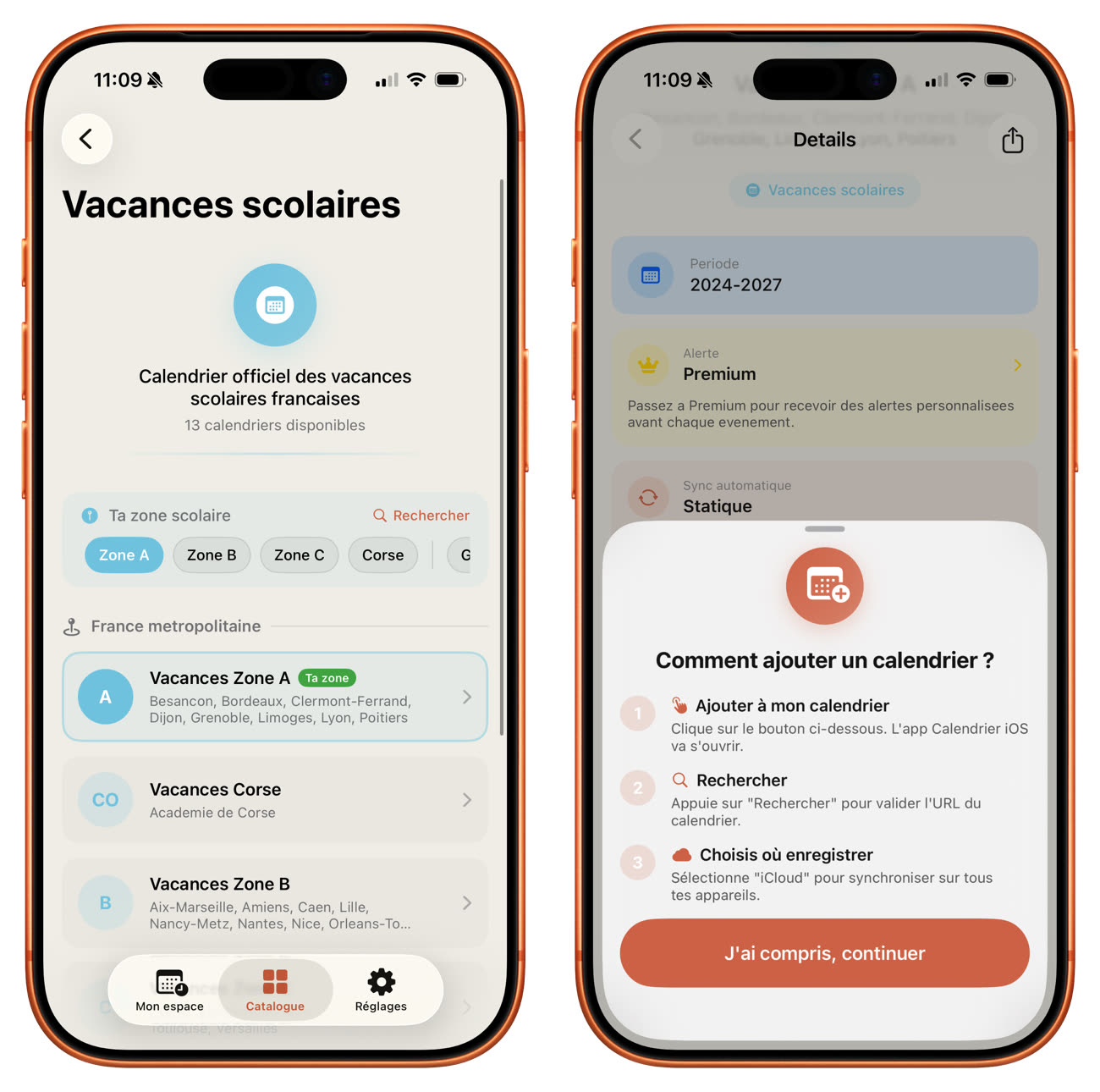

En pratique, OpenClaw est un assistant IA open source avec lequel on peut communiquer via WhatsApp, Telegram ou Slack. Il peut exécuter des tâches et automatiser des actions, par exemple pour résumer des messages, chercher une info, remplir un formulaire, déclencher un script… C’est donc un outil assez puissant que l’on peut enrichir via des « skills », un fichier d’instructions expliquant à l’agent comment effectuer des tâches variées. Or, ceux-là peuvent inclure des liens et copier/coller des commandes sur la machine.

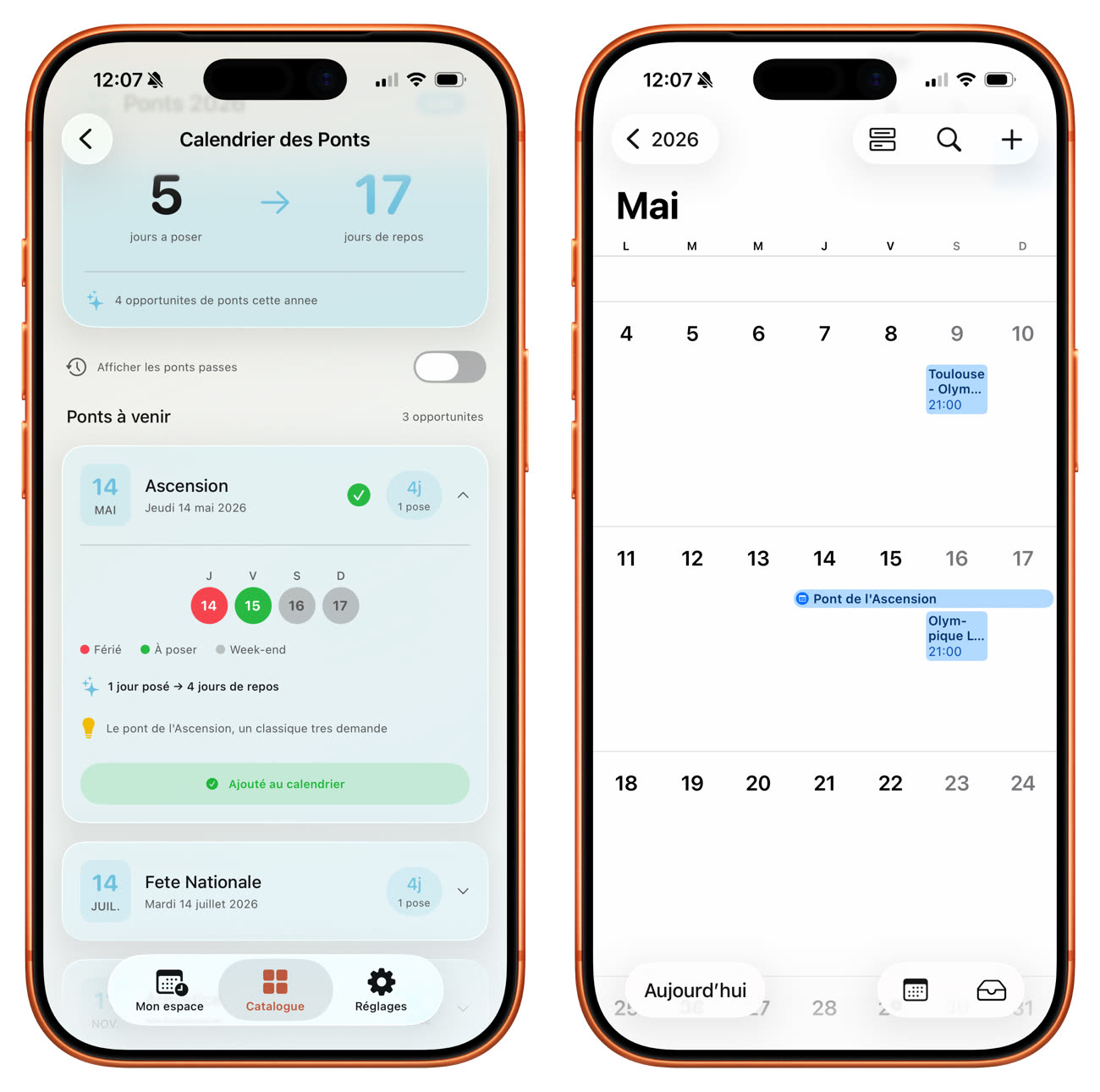

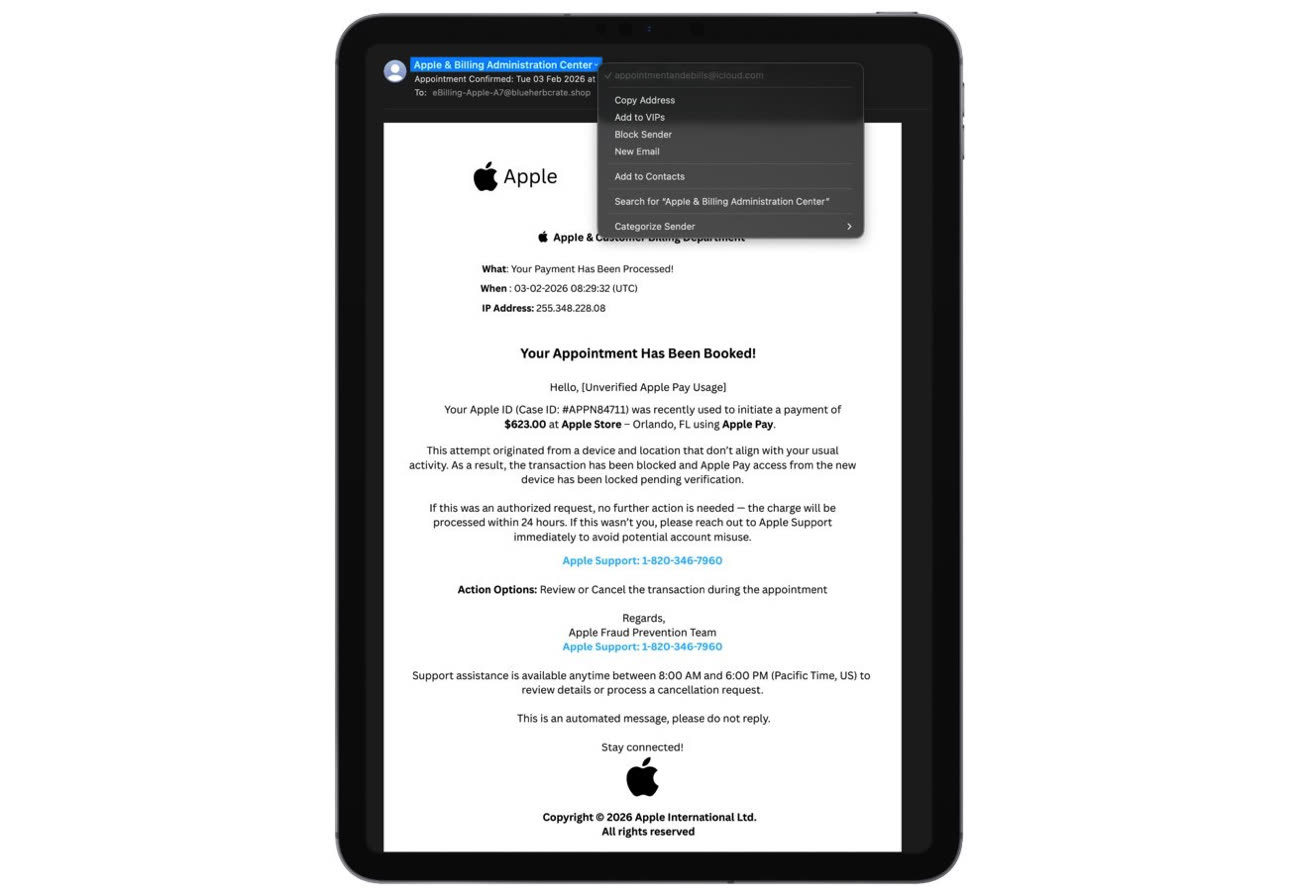

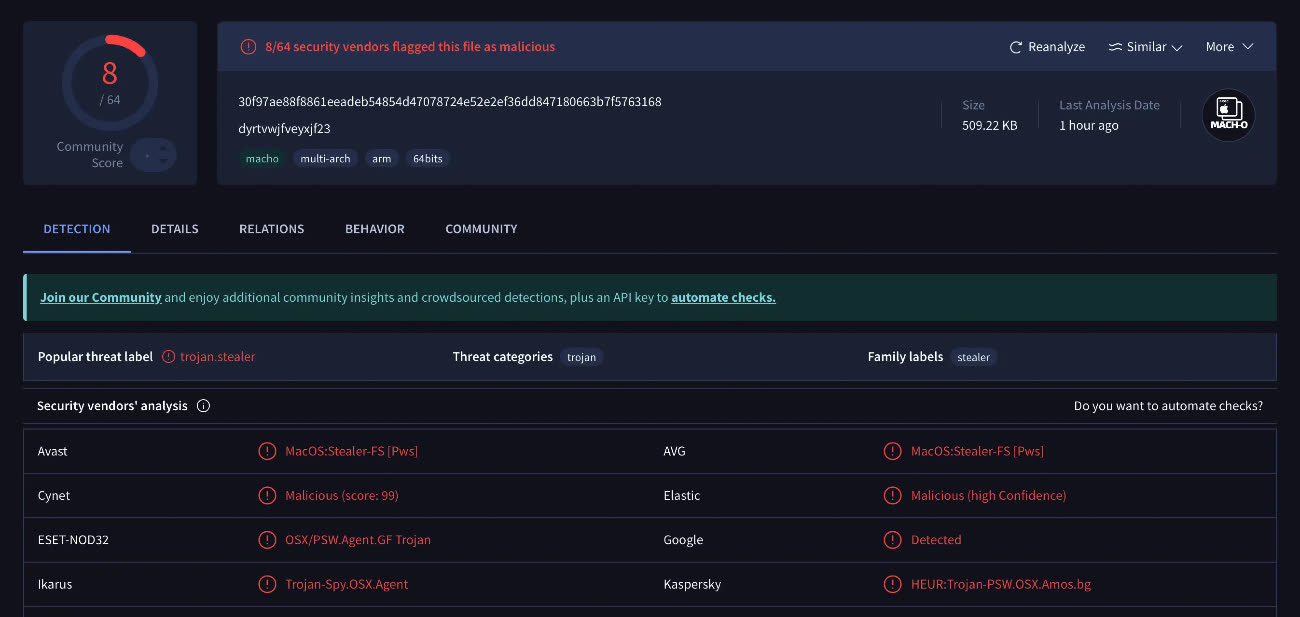

Jason Meller explique avoir regardé la boutique de skills de ClawHub et constaté que le plus téléchargé s’appelle « Twitter ». Tout a l’air normal, sauf qu’il demande à installer une dépendance appelée « openclaw-core ». Au fil de l’installation, le skill récupérait un script téléchargeant un binaire en supprimant au passage les attributs de quarantaine macOS pour contourner Gatekeeper. « Il ne s'agissait pas d'un "lien suspect". Il s'agissait d'une chaîne d'exécution complète déguisée en instructions d'installation », explique Jason Meller.

Le malware repéré est ultra-invasif et récupérait les informations les plus sensibles. L’historique et les cookies étaient remontés, tout comme les données de remplissage automatique, les clefs d’API, les clefs SSH… Au total, au moins 341 skills vérolés ont été identifiés, montrant bien qu’il s’agit d’une véritable campagne et pas d’un accident isolé.

À ce stade, ce n’est pas tant le cœur d’OpenClaw qui est en cause que l’écosystème de skills, qui doivent être manipulés avec la même prudence que des exécutables non vérifiés. Jason Meller recommande fortement de ne pas utiliser OpenClaw sur une machine professionnelle étant donné que l’installation de certains skills peut se transformer en chaîne d’exécution déguisée. Il suggère de traiter tout usage en contexte professionnel comme un incident potentiel et de vérifier les accès récents. Pour expérimenter malgré tout, la voie la moins risquée reste une machine dédiée ou une VM isolée, sans identifiants enregistrés et avec des permissions minimales. Prudence donc, si vous avez OpenClaw sur votre machine.