Cauchemar en infrastructure

Depuis le début de la semaine, la Russie est frappée par d’importantes cyberattaques, qui ont notamment affecté la principale compagnie aérienne du pays. Une partie de ces attaques est revendiquée par un groupe de pirates pro-Ukraine.

Depuis lundi, la Russie semble être sous le feu nourri de cyberattaques majeures. Elles ont commencé dans la nuit du 27 au 28 juillet, avec une attaque centrée sur la compagnie Aeroflot.

Dans un message sur Telegram, publié le 28 juillet et toujours en ligne à l’heure où nous écrivons ces lignes, le groupe de pirates Silent Crow, connu pour ses activités pro-Ukraine, a revendiqué l’attaque. Il évoque une « longue opération de grande envergure » ayant abouti « à la compromission et à la destruction totale de l’infrastructure informatique interne d’Aeroflot ».

7 000 serveurs auraient été détruits

Les pirates indiquent avoir infiltré le réseau de l’entreprise pendant un an, période pendant laquelle ils auraient patiemment développé leurs accès, jusqu’à s’enfoncer « au cœur même de l’infrastructure ».

Cette longue préparation leur aurait permis de télécharger la totalité des bases de données historiques des vols, de compromettre tous les systèmes critiques de l’entreprise (« CREW, Sabre, SharePoint, Exchange, CASUD, Sirax, CRM, ERP, 1C, DLP et autres »), de prendre le contrôle des ordinateurs personnels des employés et de la direction, de copier les données des serveurs d’écoute (dont les enregistrements audio des conversations téléphoniques et interceptées), et d’extraire les données des systèmes de surveillance et de contrôle du personnel.

Silent Crow revendique l’accès à 122 hyperviseurs, 43 installations de virtualisation ZVIRT, une centaine d’interfaces iLO pour la gestion des serveurs et de quatre clusters Proxmox. Les pirates affirment qu’au total, 7 000 serveurs physiques et virtuels auraient été détruits. La masse des données récupérées représenterait 12 To en bases de données, 8 To en fichiers Windows Share et 2 To d’e-mails. Ces données seraient, pour Aeroflot, détruites ou inaccessibles.

Des revendications claires

« À l’attention du FSB, du NKZKI, de RT-Solar et des autres soi-disant « cyberdéfenseurs » : vous n’êtes même pas capables de protéger vos infrastructures clés. À l’attention de tous les employés de l’appareil répressif : votre sécurité numérique est insignifiante et vous êtes vous-mêmes sous surveillance depuis longtemps », déclarent les pirates. Ils ajoutent que la publication d’une partie des informations commencera bientôt. Ils assurent également être en possession des données personnelles de la totalité des clients ayant déjà voyagé avec Aeroflot.

L’opération a été menée en partenariat avec un autre groupe, nommé Cyber Partisans, a priori issu de Biélorussie. « Nous aidons les Ukrainiens dans leur lutte contre l’occupant, paralysons la plus grande compagnie aérienne de la Fédération de Russie et lui infligeons des pertes financières colossales », revendique le groupe biélorusse dans un message publié sur Telegram également, transféré dans le canal des annonces de Silent Crow. « Le sort d’Aeroflot peut être partagé par toute entreprise ou organisation sur le territoire de la Fédération de Russie et de la République de Biélorussie travaillant pour la dictature du Kremlin », a ajouté Cyber Partisans.

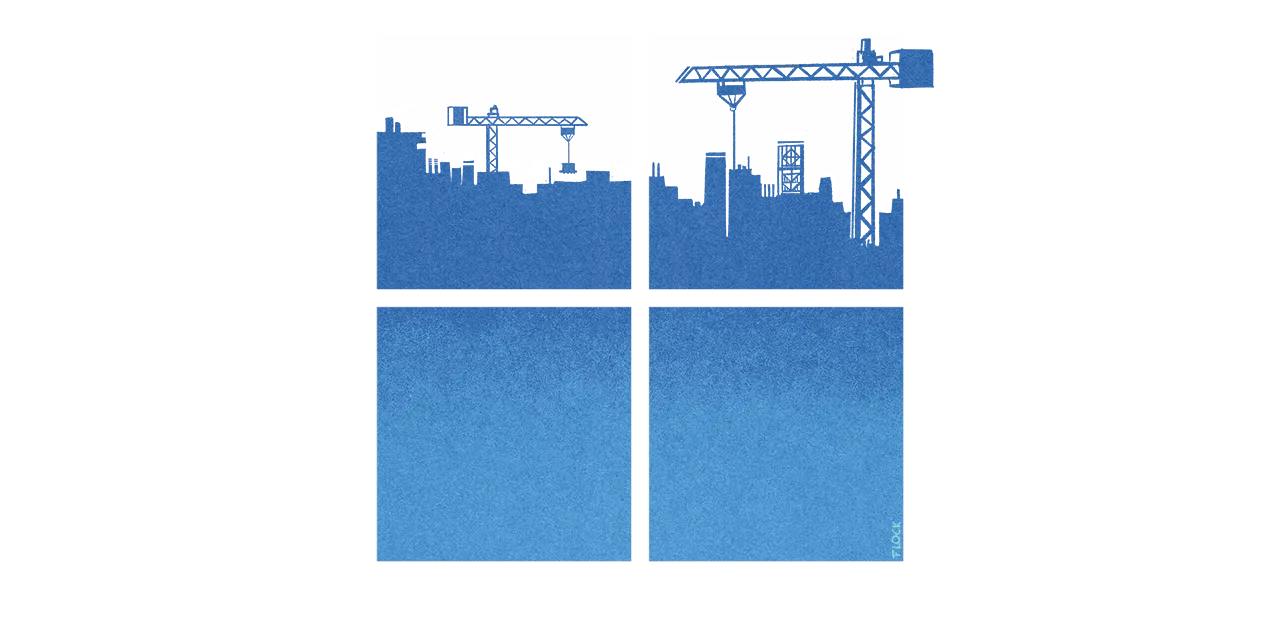

Cyber Partisans a fourni sur son site des détails de l’attaque. Le groupe s’amuse des pratiques de sécurité présumées au sein d’Aeroflot. L’entreprise se servirait encore de Windows XP et Server 2003 dans une partie au moins de son infrastructure, ce qui aurait accéléré sa chute. Sergey Alexandrovsky, PDG d’Aeroflot, n’aurait pas changé son mot de passe depuis 2022.

Conséquences très concrètes

Selon diverses sources, notamment le New York Times, les conséquences de l’attaque se seraient vite fait sentir. Sur la seule journée de lundi, 56 allers-retours auraient été annulés par Aeroflot à l’aéroport international de Cheremetievo près de Moscou, le plus grand du pays.

Aeroflot a confirmé une panne d’ampleur, annonçant par la même occasion que le remboursement des billets n’était plus disponible, le piratage ayant entrainé la défaillance des systèmes concernés.

Lundi après-midi, le bureau du Procureur général de Russie publiait un communiqué confirmant qu’environ 60 vols avaient déjà été annulés et 80 bloqués. Le bureau annonçait la « prise de contrôle de la situation à l’aéroport de Cheremetievo » par Procureur interrégional des transports de Moscou. L’attaque informatique a été confirmée, sans donner plus de détails. Un numéro a été mis à disposition des usagers et une enquête criminelle a été ouverte pour accès illégal à des données informatiques.

Hier, mardi 29 juillet, des dizaines d’autres vols ont été annulés, selon Reuters. Aeroflot affirme avoir « stabilisé » son programme de vol. « Grâce aux efforts des employés d’Aeroflot, avec le soutien actif des services de Cheremetievo, le problème qui s’est posé a été résolu dans les plus brefs délais », a de son côté déclaré le ministère russe des Transports.

Une situation sur laquelle a ironisé Yuliana Shemetovets, porte-parole des Cyber Partisans, qui s’est exprimée auprès de Reuters : « Sans systèmes informatiques, l’entreprise peut travailler manuellement comme à l’époque où les billets d’avion coûtaient plus de 1 000 dollars. Ce serait tout simplement non rentable, ce qui signifie que l’entreprise continuerait à subir des pertes juste pour sauver la face ».

L’attaque semble également avoir provoqué un sursaut en Russie, des membres de la Douma ayant évoqué un « signal d’alarme ». Dmitri Peskov, porte-parole du Kremlin, a qualifié l’attaque « d’inquiétante », se faisant l’écho des inquiétudes croissantes autour des vulnérabilités informatiques dans les infrastructures du pays, rapporte Newsweek.

900 pharmacies fermées

Hier, on apprenait aussi que la société Stolichki, qui dispose de 900 pharmacies dans Moscou et sa région, était touchée par un piratage informatique. L’information n’a pour l’instant pas été confirmée officiellement par l’entreprise, mais des sources affirment qu’une partie des pharmacies sont fermées et que les commandes en ligne sont impossibles. Stolichki se contenterait d’évoquer une panne informatique, sans plus de détails, selon Newsweek également, citant le média Rain.

Selon ce dernier, d’autres cyberattaques ont eu lieu au cours des dernières 48 heures, notamment contre l’entreprise Neofarm et la clinique Semeiny Doktor, mais les détails manquent.

Pour rappel, ce lundi, Donald Trump accentuait sa pression sur Vladimir Poutine : « le président américain a donné « 10 ou 12 jours » à son homologue russe pour mettre fin au conflit en Ukraine, sous peine de sévères sanctions », indique l’AFP.